A mai világban már csak a mesterséges intelligenciával és emberi szakértelemmel kombinált, többrétegű technológiájú kibervédelmi megoldások védhetik meg adatainkat, digitális eszközeinket, hálózatainkat, készülékeinket, ügyfeleinket és nem utolsósorban, a családunkat.

A fejlett technológia ma már a világon mindenhol jelen van, annyira elválaszthatatlan részünkké vált, hogy nehéz olyan embert találni a Földön, aki nem függne valamilyen módon tőle. Nemcsak befolyásolja, hanem segíti is az életünket, míg a legtöbb megoldás láthatatlan módon, addig a számítási felhő és a mesterséges intelligencia a mainstream vonalat képviseli. Bár mindenki használja ezeket valamilyen módon, nem feltétlen jelenti azt, hogy mindenki érti is a működésüket, és amilyen sokrétűen alkalmazhatók, annyira gyakori a rosszhiszemű felhasználásuk is, így az előnyök a visszájukra fordíthatók.

"A kezdetektől figyeljük a kiberbiztonsági piacot, és évek óta ádáz harcot vívunk a rosszfiúk ellen. Az így megszerzett tapasztalataink és szakértelmünk a megoldásainkban és a szolgáltatásainkban egyaránt megtalálhatók" - mondta Juraj Malcho, az ESET technológiai igazgatója az ESET hagyományos éves konferenciáján, amelyen a technológiai eredményeiről és fejlesztéseiről, valamint jövőbeli üzleti terveiről és hosszútávú céljairól számolt be a vállalat, emellett több exkluzív kutatás is napvilágot látott.

A szakember szerint bár a pandémia nehezén túl vagyunk, továbbra is problémát jelent, hogy koránt sincs vége a fenyegetettségnek, és semmilyen biztosíték nincs arra, hogy nem történik meg újra. Fontos kérdés, hogy fel tudunk-e készülni egy újabb járványügyi katasztrófára? A személyes védelem, az elektromos áram, az internet vajon biztosan a rendelkezésünkre áll majd? A digitális transzformáció eredményeként egyre több minden kerül kapcsolatba egymással, és egyre nagyobb mértékben függünk az eszközeinktől, ez pedig nagyon komoly kockázatokat rejt. Gondoljunk csak a történelem legnagyobb hackerakciójaként ismert SolarWinds esetre, amelynek során nagyon kifinomult, állami támogatással dolgozó ismeretlenek 18 ezer fontos rendszerre telepítettek kiskaput, kritikus infrastruktúrákat is elérve. Vagy az Egyesült Államok egyik legnagyobb magánkézben lévő kőolajvezetékét ért kibertámadásra, amely komoly katasztrófát okozott az üzemanyagpiacon. De ide sorolható a brazil JBS amerikai vágóhídjait ért zsarolóvírusos támadás, aminek következtében az Egyesült Államokban, Kanadában és Ausztráliában is fennakadások voltak a húsiparban. Ennek az az oka, hogy míg régen azért mentek a bankba a rablók, mert ott volt a pénz, addig mára ez már a kibertérre tevődött át, és az unalomból, kreativitásból dolgozó rosszfiúk mellett megjelentek azok, akiknek kifejezetten ez a munkájuk, vagy éppen kormányzati szerv alkalmazottjaként kaptak rá megbízást.

Juraj Malcho szerint a védekezésben a legfontosabb kérdés, hogy mely fázisra koncentrál egy vállalat vagy szervezet. Példaként említette, hogy nukleáris katasztrófa esetén érdemes már a részecskék elszabadulását felismerni és megakadályozni, mintsem a nukleáris robbanás következményeit felszámolni. Természetesen, minden költség és idő kérdése, a megelőzés pedig teljesen más eszközöket és tapasztalatot igényel, mint amikor már a rosszindulatú kódokat kell azonosítani a rendszerben. Az ESET az előbbire koncentrál, a prevenció megvalósításához pedig holisztikus védekezési megközelítést alkalmaz, mint az ESET PDR (protect, detect, respond). Ez egy olyan megoldás, amely elsősorban felhőalapokon működik, de mellette lokális alkalmazást is lehetővé tesz. "Célunk, hogy minél inkább megnehezítsük a rosszfiúk életét" - mondta Juraj Malcho.

Célpontban: kormányzatok és IT-infrastruktúrájuk

Az ESET World online kiberbiztonsági konferenciáján több, exkluzív kutatási eredmény is napvilágot látott.

A kiberbűnözők különösen nagy hatékonysággal célozzák azokat a kritikus fontosságú infrastruktúrákat, melyek védelme a kormányzatok felelőssége. Az Európai Unió és világszerte a kormányok kiberbiztonsági stratégiáját nemcsak a digitális működésre való áttérés teszi próbára, hanem a kiberkémkedés, a zsarolóvírusok és ellátási lánc elleni támadások is. A legkomolyabb kihívást a kormányok számára azonban az Advanced Persistent Threat (APT), vagyis a fejlett és tartós fenyegetést jelentő, feltűnés nélkül munkálkodó szervezett csoportok támadásai jelentik.

Az APT-csoportok által használt eszközök fejlődése komoly probléma. A támadások során a kormányzás olyan feladatai kerülnek veszélybe, mint az állampolgárok, az üzleti környezet és a más nemzetállamokkal ápolt kapcsolat stabilitásának biztosítása. Az APT-csoportok - köztük állami szereplők és partnereik - olyan széles körben elterjedt együttműködési platformokat céloznak meg, mint a Microsoft SharePoint vagy más digitális szolgáltatások.

A kormányzatokat célzó fenyegetések nagy része szervezett bűnözői csoportoktól ered, amelyek egyre inkább hajlandóak együttműködni közös céljaik elérése érdekében. A digitális szolgáltatások használatának növekedésével az ellátási lánc fenyegetettsége is nőtt. Az ESET 2020 utolsó negyedévében olyan sok ellátási lánc elleni támadási kampányt fedezett fel, mint amennyit pár évvel ezelőtt a teljes biztonsági szektor egy teljes év alatt észlelt. Az ilyen típusú támadások során az ellátási lánc kevésbé biztonságos elemeinek célzott támadásával próbálják megkárosítani a kiszemelt iparági szervezetet.

A 2014-től egészen eddig radar alatt tevékenykedő Gelsemium APT-csoportról Thomas Dupuy és Matthieu Faou, malware-kutatók számoltak be. 2020 közepe óta az ESET Research több támadást elemzett, amelyeket később a Gelsemium kémkedési csoportnak tulajdonítottak. Nyomon követve fő kártevő szoftverüket, a Gelsevirine-t, egészen 2014-ig jutottak vissza. A támadások célpontjában kelet-ázsiai és közel-keleti kormányok, vallási szervezetek, elektronikai gyártók és egyetemek vannak. Az ESET kutatói úgy vélik, hogy a Gelsemium áll a BigNox elleni ellátásilánc-támadás mögött, amelyről korábban a NightScout műveletként számoltak be.

Az elmúlt év eseményei komoly változásokat hoztak, és már nincs választási lehetőség a kormányzati IT-csapatok számára, kötelező a védelemre fokozottan figyelni. Emellett a legjobb biztonsági technológiákra, termékekre és élvonalbeli kutatásokra van szükség ahhoz, hogy a kormányzatok képesek legyenek lépést tartani az egyre nagyobb kihívásokkal.

Nélkülözhetetlen, hogy a kiberbiztonsági cégek, szakértők továbbra is támogassák a kormányokat biztonsági hiányosságaik megszüntetésében és az APT-csoportok taktikái, technikái és működésük nyomon követésében a rendelkezésükre álló különböző végponti észlelésre és reagálásra képes megoldások által.

Alexis Dorais-Joncas, az ESET Security Intelligence csoport vezetője a bűnüldöző szervekkel és a magánvállalkozásokkal folytatott együttműködésekkel kapcsolatban elmondta, hogy az ESET szakemberei naponta több mint 350 ezer új malware mintát találnak. A nagy számuk, illetve a fenyegetettségek egyre nehezebb mélyelemzése miatt a kiberbűnözés ellen csak nemzetközi összefogásban érdemes küzdeni. Míg a magánszektor rendelkezik a megfelelő szaktudással a felderítéshez és az elemzéshez, addig a bűnüldöző szervek rendelkeznek a megfelelő jogosultságokkal és képességekkel ahhoz, hogy felszámolják ezeket a bűnözői csoportokat.

Ondrej Kubovic, az ESET Security Awareness Specialist szakembere a ransomware aranylázzal kapcsolatban kifejtette, hogy bár az egészségügyi intézmények elleni támadások nem ritkák, a pandémia alatt pedig kifejezetten megugrott a számuk, egy németországi kórház elleni akció alatt pedig haláleset is történt. Az ESET kooperálva más szervekkel, 2020-ban a botnet hálózat 94%-át le tudta kapcsolni, ám letartóztatások híján az elkövetők még aktívak maradtak.

Lukas Stefanko, az ESET kutatója az android stalkerware rejtett költségeivel kapcsolatban kifejtette, hogy a mobilos megfigyelő appos kémkedés egyre gyakoribb fenyegetésnek bizonyul. Az ESET telemetriai adatai szerint a megfigyelő-kémkedő app-észlelések száma 2020-ban mintegy 48%-kal emelkedett a 2019-es évhez képest. Érdekesség, hogy néhány megfigyelő-kémkedő app az alkalmazást használó zaklató adatait is eltárolja, valamint azután is tovább gyűjti az áldozatok adatait, hogy a zaklató már kérte az adatok törlését, esetenként maga az alkalmazás gyártója is bizonyos mértékű kockázatnak van kitéve.

Kiberkémkedés Afrikában

Az ESET fő célja, hogy az egész világon figyelje és elemezze a támadásokat, még az afrikai kontinensen is annak érdekében, hogy könnyebben tudják felismerni és azonosítani a károkozók tevékenységeit, hiszen azok eszközei folyamatosan fejlődnek, így mindig rátalálnak a leggyengébb láncszemre, amely sikeressé teszi a támadásokat. Mivel az elkövetők minden esetben hasonló támadási taktikákat, technikákat és eljárásokat (TTP) használnak, így ezeket a leghatékonyabb figyelni, noha még a közeli földrajzi régiókban is rendszeresen módosították az alkalmazott eszközöket, ami azonban nagyban megnehezítheti a csoportok nyomon követését.

A támadások során a kiberbűnözők a szervereken futó programok sebezhetőségeit kutatják fel és használják ki annak érdekében, hogy hátsó ajtót telepíthessenek. A hátsó ajtó szoftver lehetővé teszi a hackerek számára, hogy a titkosítási módszereket megkerülve távolról belépjenek a rendszerbe, ahol titokban érzékeny adatokat, jelszavakat és más fontos bizalmas információkat gyűjthetnek és lophatnak el a felhasználóktól. Ez alól pedig Afrika sem kivétel, a szakemberek három kampányra is fényt derítettek az utóbbi öt hónapban.

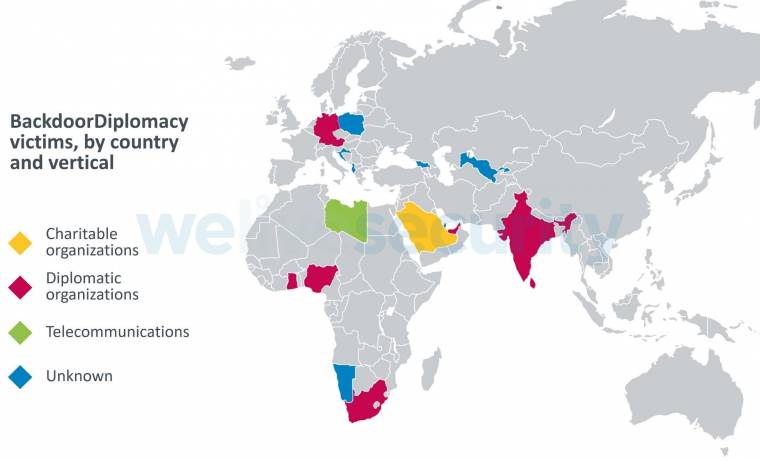

A sérülékenységekre utazó Lazarus célpontja számos afrikai ország közlekedési rendszere volt, haszonszerzés céljából. A fő kártevő komponensek azonosítása után bizonyos kódrészletek a 2017 májusában felbukkant számítógépes vírussal, a WannaCry-jal mutattak rokonságot - foglalta össze Adam Burgher, az ESET fenyegetéskutatási elemzője és Jean-Ian Boutin, az ESET fenyegetéskutatási vezetője. A diplomáciai célpontokat támadó TA410 főként a nyugat-afrikai országokban tűnt fel, és nagy hasonlóságot mutat korábbi USA-beli kártevőkkel. Szintén főként afrikai és közel-keleti diplomatákat támad a BackdoorDiplomacy, amely külügyminisztériumok hálózatába próbál bejutni, de az is előfordul, hogy telekommunikációs vállalatok kerülnek a támadások célkeresztjébe. A BackdoorDiplomacy képes felismerni a cserélhető adathordozókat, főleg az USB flash meghajtókat, melyek tartalmát a fő meghajtó lomtárába másolja át.

Ami hasonló az esetek mögött, hogy a célpontok az USA és EU helyett az afrikai régióra tolódtak, az adathalász levelek helyett a hátsóajtós behatolást alkalmazták, az adott bűnözői csoport Windows és Linux alapú szervereket egyaránt támadott, leginkább olyan internetes portokon keresztül, ahol valószínűsíthetően gyenge a fájlfeltöltési biztonság, illetve javítatlan biztonsági rések találhatóak a rendszerben. Az áldozatok egy részét olyan adatgyűjtő fájlokon keresztül célozták meg, amelyeket cserélhető adathordozók (valószínűleg USB flash meghajtók) keresésére terveztek.